Der weltweite Security-Standard IEC62443 zielt auf eine ganzheitliche Betrachtung der Cybersicherheit in der Automatisierungstechnik ab. Zu diesem Zweck beschreibt er drei Rollen (Betreiber, Integrator und Komponentenhersteller) und definiert die erforderlichen Maßnahmen. Für alle Rollen erweist sich Security-by-Design als wesentliche Rahmenbedingung. Die Normenreihe IEC62443 besteht aus 13 Teilen, in denen für jede Rolle die Security-Anforderungen an Prozesse, die funktionalen Maßnahmen sowie den Stand der Technik festgeschrieben werden. Bei der Entwicklung von Automatisierungsgeräten lässt sich deren Funktion nur durch Security-by-Design absichern. Ist die Grundlage gelegt, subsumiert sich die Security der einzelnen in der IEC62443 definierten Integrationsphasen zu einer Secure-by-Design-Lösung, die sich für zahlreiche Anwendungsfälle eignet.

Umsetzung eines sicheren Architekturdesigns

Bei der Konzeption der PLCnext Technology als offener Steuerungsplattform von Phoenix Contact war Security-by-Design eine wichtige Rahmenbedingung des Architekturdesigns. Daraus ergaben sich unter anderem folgende Maßnahmen:

- Verwendung von Trusted Platform Modules (TPM) als Hardwareschutz für die privaten Herstellerschlüssel

- Nutzung eines konfigurierbaren Linux-Kerns, der gezielt im Hinblick auf die Security abgesichert und gewartet werden kann

- Authentisierung und Autorisierung von menschlichen Nutzern und Softwareprozessen auf allen Kommunikationskanälen

- Implementierung eines Crypto Stores für Zertifikate, Schlüssel und Identitäten von Systemintegratoren und Betreibern

- Verwendung und Konfiguration der VPN-Kommunikationen (Virtual Private Network)

- Unterstützung der OPC UA-Schnittstelle mit Security-Profilen, einem UA-Rollen- und -Rechtesystem, x.509-Zertifikaten sowie einer Schnittstelle zum Global Discovery Sever zwecks Zertifikatsverteilung

- programmierbare TLS-Kommunikation (Transport Layer Security) für anwendungsspezifische Lösungen, beispielsweise als Funktionsbausteine gemäß IEC61131 oder Hochsprachen-Schnittstelle

- Einsatz und Konfiguration der Linux-Firewall

- Nutzung und Konfiguration der Logging-Mechanismen mit einer synchronisierten Zeitbasis

- Device Management-Schnittstelle für das Update von Firmware-Komponenten.

Vorbereitung eines branchenspezifischen Blueprints

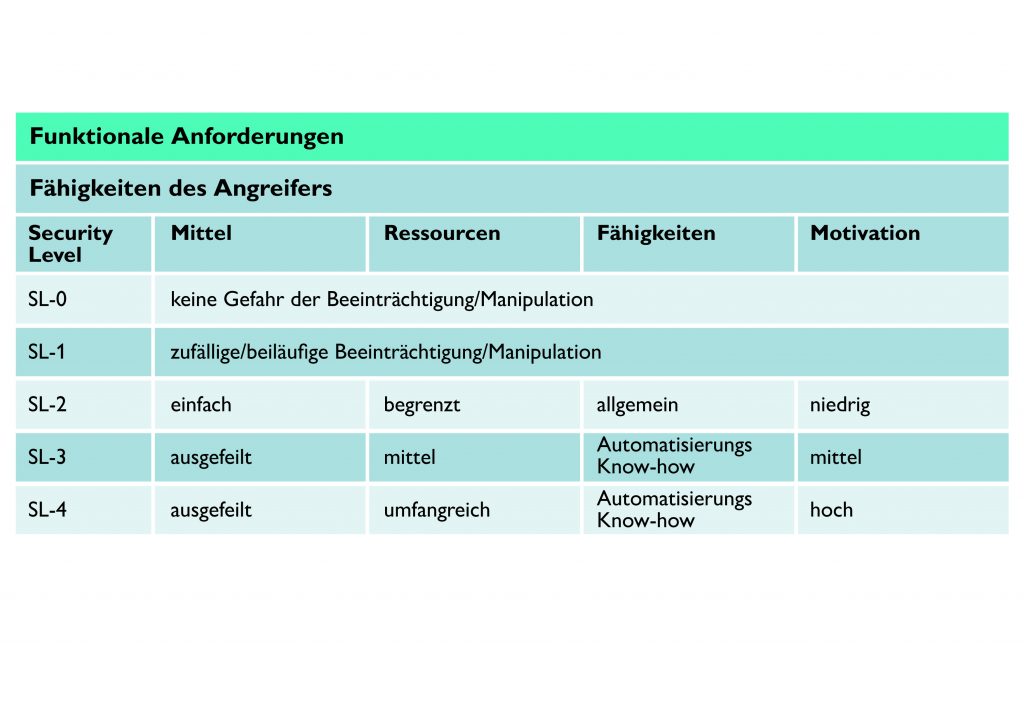

Der Systemintegrator nimmt in der IEC62443 eine wesentliche Rolle ein. Gemeinsam mit dem Betreiber ermittelt er den Schutzbedarf und wählt die geeigneten Komponenten für die Systemlösung aus. Dazu definiert die Norm für jede Rolle Security Level:

- Capability SL (SL-C) – erreichbarer SL für Komponenten und Systeme

- Achieved SL (SL-A) – erreichter SL für die Automatisierungslösung

- Target SL (SL-T) – zu erreichender SL für die Automatisierungslösung als Anforderung des Betreibers.

Nach dem Aufbau der Lösung wird ihre Tauglichkeit in Zusammenarbeit mit dem Betreiber anhand des geforderten Security Levels (SL-A/SL-T) verifiziert und bei Bedarf durch zusätzliche Maßnahmen ergänzt. Zur Vereinfachung dieses Verfahrens empfiehlt es sich für Gerätehersteller und Systemintegratoren, branchenspezifische Blueprints (Referenzsysteme) vorzubereiten, die bei Bedarf auf die Betreiberanforderungen angepasst werden können. So lässt sich auch im Vorfeld ein Portfolio von Geräten oder Teilnetzwerken mit SL-C/SL-A für unterschiedliche Anwendungsfälle zusammenstellen. Die Vorgehensweisen werden in der Norm in zwei Teilen beschrieben. Teil 3-3 skizziert und bewertet die unterstützten Security-Maßnahmen und Level an der Schnittstelle zwischen Systemintegrator und Produkthersteller. Auf dieser Grundlage werden die zum Erreichen des SL-T erforderlichen Geräte ausgesucht. Teil 2-4 legt die Prozesse bei der Integration, Inbetriebnahme und Wartung der Automatisierungslösung fest.

Systemische Zusammenarbeit der verbauten Geräte

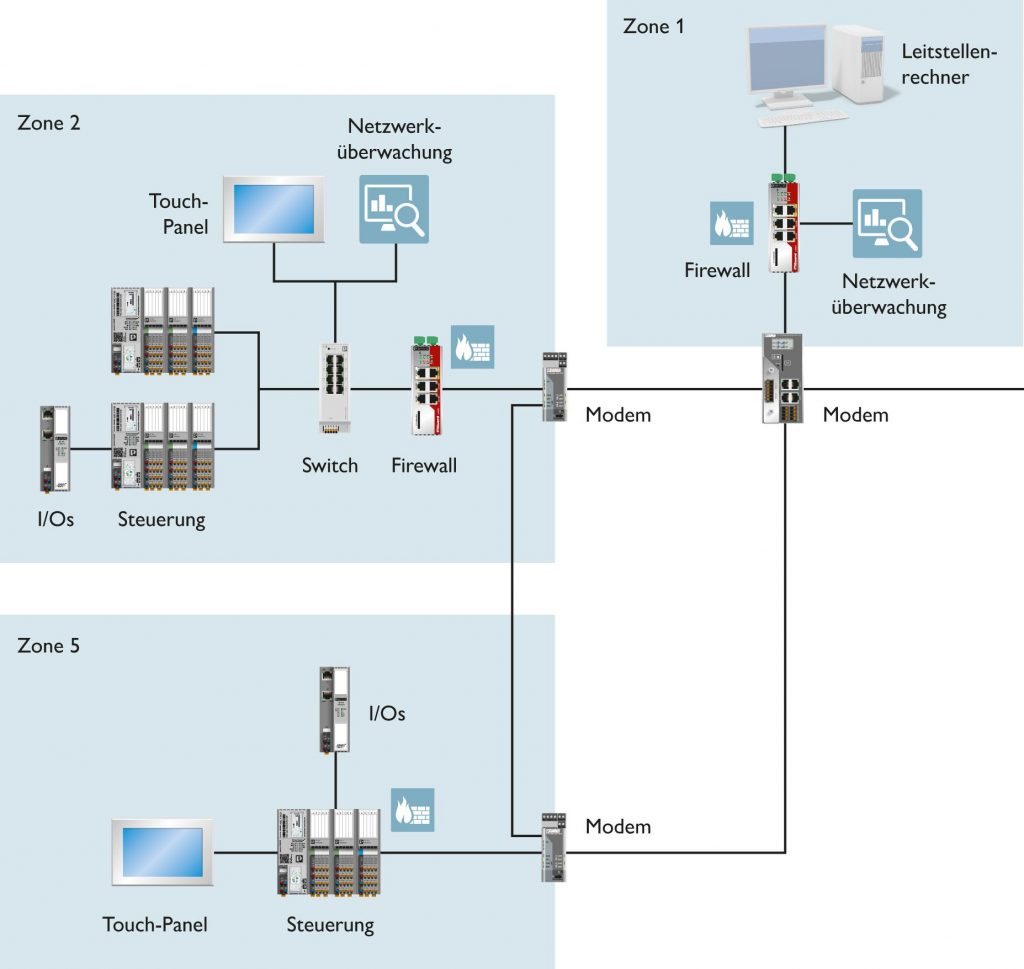

Es reicht nicht aus, wenn die Geräte nur die Security-Anforderungen erfüllen. Sie müssen ebenfalls systemisch zusammenarbeiten, damit die Lösung einfach konfigurier- und wartbar ist. Aus der systemischen Sicht ergeben sich weitere Anforderungen und Schnittstellen:

- Netzwerkarchitektur der Automatisierungslösung

- Konfiguration der Automatisierungslösung

- Verwaltung von Nutzerkonten und Zertifikaten

- Verwaltung der Firewall-Einstellungen

- Behandlung von Ergebnissen

- Device- und Patch-Management

- Fernwartung

Eine Security-by-Design-Lösung unterstützt diese Rahmenbedingungen durch die Möglichkeit zur Netzwerksegmentierung D.h. der Datenaustausch zwischen verschiedenen internen Anlagenteilen (Zonen) kann konfiguriert werden. Weiter lässt sich die eingehende und ausgehende Kommunikation durch VPN verschlüsseln, zum Beispiel per IPsec oder OpenVPN. Durch eine netzwerkweite Konfiguration der Nutzer kann jedem Mitarbeiter ein individueller Zugang zugewiesen und verwaltet werden. Für die Verwaltung mehrerer Geräte in der Automatisierungslösung wird ein intelligentes und effizientes Device- und Patch-Management als Lösung oder Schnittstelle zur Verfügung gestellt. Weiter ermöglicht sie die zentrale Erstellung und Administration aller sicherheitsrelevanten Geräteeinstellungen und unterstützt bei Firmware-Upgrades. Zur sicheren Fernwartung von Maschinen über unsichere Netzwerke ist der Einsatz von zusätzlichen Security Appliances sinnvoll. Als wichtig erweist sich hierbei, dass die Konfigurationen der Geräte aufeinander abgestimmt sind.

Fazit

Für eine Security-by-Design-Lösung nach IEC62443 reicht es nicht aus, bestehende Geräte um Security-Funktionen zu erweitern. Von den Entwicklungsprozessen über die Gerätefunktion bis zur Lösung muss die Security von Anfang an berücksichtigt werden. Es empfiehlt sich schon heute, beim Design von Lösungen soweit wie möglich entsprechende Geräte zu verwenden. Diese Lösungen werden mit sicheren Netzwerkzonen-Konzepten abgesichert. Eine für die Flexibilisierung der Automation notwendige weitere Öffnung der Zonen kann Schritt für Schritt mit den jeweiligen Geräten erfolgen.