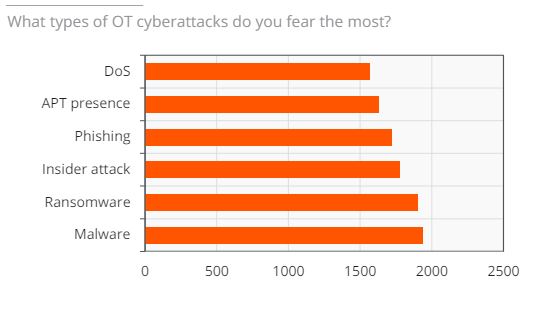

Produzierende Unternehmen sind dabei den Herausforderungen aus zwei Welten ausgesetzt: der IT aus dem Office-Umfeld und der OT (Operational Technology) aus der Fertigungsumgebung. Eine erfolgreiche Digitalisierung gelingt hier nur dann, wenn beide Welten betrachtet werden. In der IT stellen die Vertraulichkeit und Sicherheit der Daten das höchste Gut dar, wobei deren Verfügbarkeit diesen Aspekten untergeordnet ist. In der OT verhält es sich genau umgekehrt: Die Verfügbarkeit der Daten steht an erster Stelle, weil Unterbrechungen im Produktionsprozess oft erhebliche Folgen haben und zu einer verminderten Produktivität führen. Zudem zeigt sich das Einspielen von Updates häufig als große Herausforderung, da Unterbrechungen und Neustarts lediglich in einem kurzzeitigen Wartungsfenster durchgeführt werden können. Updates bergen ferner stets die Gefahr von Fehlfunktionen und daraus resultierenden Fertigungsausfällen.

Gesetzliche Vorschriften

In den nächsten Jahren werden mehr und mehr gesetzliche Vorschriften erlassen, die Cyber-Security-Maßnahmen in produzierenden Unternehmen einfordern. Hierzu zählen beispielsweise die neue Maschinenverordnung und die NIS-2-Direktive der EU. Die Abkürzung NIS bedeutet Network and Information Security, wobei die Version 2 die bestehende NIS-Richtlinie ablöst. Die NIS-Regularien legen Mindestanforderungen für die Sicherheit von Netzwerken und Informationssystemen fest. Darüber hinaus verpflichten sie bestimmte Betreiber kritischer Infrastrukturen sowie digitale Diensteanbieter dazu, Sicherheitsvorkehrungen zu treffen und Zwischenfälle zu melden. Dabei wird der Kreis der betroffenen Unternehmen deutlich erweitert. Ab 2024 müssen erheblich mehr fertigende Unternehmen als bisher Security-Maßnahmen realisieren.

Defense-in-DepthStrategie

Bei Defense in Depth handelt es sich um ein Sicherheitskonzept, das in der Industrie eingesetzt wird, um ein robustes Sicherheitssystem zu schaffen, das ein umfassendes Schutzniveau bietet. Das Defense-in-Depth-Konzept basiert auf dem Prinzip der Schichten, das zum Schutz des Systems die Implementierung mehrerer Sicherheitsschichten verlangt. Durch die Staffelung verschiedener Sicherheitsebenen und -mechanismen wird es dem Angreifer erschwert, in die Systeme oder Netzwerke einzudringen. Als Beispiel für Defense in Depth sei ein physischer Zugangsschutz genannt, der mehrere Ebenen umfasst und durch unterschiedliche ineinandergreifende Maßnahmen absichert.

Schutz des Netzwerkverkehrs

Der Schutz des Netzwerkverkehrs erweist sich als ein wichtiger Aspekt dieser Strategie, weil er dazu beiträgt, dass das Netzwerk und die damit verbundenen Systeme keine Bedrohungen erfahren. Üblicherweise werden Unternehmensnetzwerke in Zonen unterteilt, die ineinander geschichtet sind. Aus dem Internet kommend und durch einen Perimeterschutz abgesichert wird oftmals zunächst eine Office-Zone gebildet, welche die Schutzansprüche der IT erfüllt. Als eine der innersten und somit am besten geschützten Zonen dient häufig eine Manufacturing Zone, die den Anforderungen der OT genügt. Zusätzlich erfolgt der Aufbau einzelner Produktionszonen, die höchste Schutzerfordernisse stellen.

Firewall und Netzwerksegmentierung

Das Defense in Depth wird ebenfalls in der IEC 62443 beschrieben. Die Normenreihe adressiert die aufgeführten Besonderheiten in OT-Umgebungen. Um die dargelegten Zonen zu formen und den Netzwerkverkehr abzusichern, werden Firewalls und eine Netzwerksegmentierung genutzt. Eine Firewall stellt eine Netzwerk-Sicherheitsvorrichtung dar, die den Netzwerkverkehr überwacht und entscheidet, ob er zugelassen oder blockiert werden soll. Diese lässt sich auf der Grundlage von Regeln und Richtlinien konfigurieren, sodass sich der Zugriff auf bestimmte Verkehrsarten oder IP-Adressen beschränkt. Die Netzwerksegmentierung ist eine Methode zur Unterteilung des Netzwerks in kleinere und isolierte Bereiche. Auf diese Weise lassen sich Bedrohungen auf bestimmte Areale eingrenzen, ohne dass sie das gesamte Netzwerk beeinträchtigen. Außerdem werden die Netzwerksegmente vor hohem Datenaufkommen und Netzwerküberlastung geschützt.

Security-Router als Flaschenhals?

Als Firewall sowie zur Netzwerksegmentierung kommen in der Regel Security-Router zum Einsatz. Zur Absicherung der Fertigungszonen ist es jedoch unumgänglich, dass diese Geräte besondere Anforderungen erfüllen. Sie müssen den speziellen Umgebungsbedingungen in verschiedenen Produktionsbereichen standhalten und sich hinsichtlich der Bauform und Funktion sowie der elektrischen Eigenschaften für solche Applikationen eignen. Entsprechende Industrial-Security-Router bieten derzeit meist 100MBit-Schnittstellen und unterstützen Datenübertragungsraten von weniger als 100MBit. An dieser Stelle beginnt allerdings die Problematik. Für aktuelle Anwendungen wie den 3D-Druck müssen immer größere Datenmengen an Maschinen und Anlagen weitergeleitet werden. Auch der Umfang der Backups von Steuerungssystemen steigt. Das IIoT generiert riesige Datenmengen, die bei einer intelligenten Auswertung als Grundlage für Entscheidungen und Optimierungen fungieren. Security darf hier nicht zum Flaschenhals werden und derartige Anwendungen ausbremsen.

Router für reale Datenraten bis 1GBit

Industrial-Security-Router mit Gigabit-Schnittstellen sind schon seit längerem auf dem Markt erhältlich. In der Praxis erreichten sie jedoch oftmals nur Datenraten, die knapp über 100MBit lagen. Nun stehen Geräte bereit, die reale Datenraten von nahezu 1GBit übertragen und verarbeiten können. Phoenix Contact bietet in dieser Leistungsklasse Security-Router der neuen mGuard-Generation. Die Geräte der Baureihe FL mGuard 1100/2100/4300 schützen industrielle Netzwerke aufgrund umfangreicher Security-Funktionen vor unautorisierten Zugriffen durch Personen oder Schadsoftware. Die Security-Technologie der Produktfamilie ermöglicht die Kontrolle und Absicherung der Kommunikation innerhalb des Fertigungsnetzwerks. Die Router sind speziell zum Schutz einzelner Produktionszonen entwickelt worden. Sie umfassen eine Firewall, die den Datenverkehr im Netzwerk filtert. Unerwünschte Kommunikation und versehentliche Zugriffe auf Netzwerkteilnehmer werden blockiert.

Security-zertifiziert

Zur Vereinfachung der Netzwerksegmentierung bieten diese Router zudem die Funktion Network Address Translation (NAT), die IP-Adressen übersetzt. Durch die Verwendung von NAT-Masquerading wird die Anzahl knapper IP-Adressen reduziert, da alle im Subnetz hinter einem Security-Router FL mGuard befindlichen Geräte über eine einzige Adresse Daten austauschen. Die Router sichern darüber hinaus bestehende Netzwerke ab, ohne dass Änderungen an den vorhandenen Netzwerkadressen vorzunehmen sind. Im Stealth Mode arbeiten sie transparent im Netzwerk und dienen trotzdem als Firewall. Die Geräte der mGuard-Baureihe werden gemäß eines durch den TÜV Rheinland zertifizierten Prozesses nach der Security-Normenreihe IEC 62443 entwickelt und stellen somit aktuell höchstmöglichen Schutz zur Verfügung.

Ineinandergreifen technischer und organisatorischer Maßnahmen

Cyber-Security ist kein Thema, das mit Einzelkomponenten adressiert werden kann. Eine gute Absicherung lässt sich lediglich dann realisieren, wenn technische und organisatorische Maßnahmen ineinandergreifen. Dazu hat Phoenix Contact ein 360-Grad-Security-Konzept erarbeitet, das den Schutz von Anlagen und Systemen bei den Anwendern vereinfacht und diese von allen Seiten absichert.