IIoT in der Steuerung

Die nächste Entwicklungsstufe zeichnet sich bereits deutlich ab: Als Kernkomponente der Automatisierung werden Steuerungen zusätzlich auch die Aufgabe eines Datenaggregators und -lieferanten übernehmen. Dabei ergeben sich unmittelbar Berührungspunkte zum Industrial-Edge-Computing, das die Informationsverarbeitung aus der Cloud näher an die Datenquelle verlagert und so Latenz und Kosten bei der Datenübertragung verringert, den Schutz sensibler Daten verbessert und eine effiziente Administration der vernetzten Systeme vereinfacht. Üblicherweise laufen Edge-Applikationen auf separaten PC-basierten Systemen. Idealerweise sollte diese Intelligenz aber unmittelbar in die Automatisierungsebene verlagert werden, um die Daten direkt am Ort ihrer Entstehung zu verarbeiten. Siemens will Industrial Edge unter anderem mit einem Technologiemodul für die Simatic S7-1500 bieten, das aktuell in Vorbereitung ist. Damit können Anwender industrielle Edge-Anwendungen unkompliziert auf der Steuerungsebene implementieren oder auch eigene Applikationen in Hochsprachen wie C/C++ umsetzen. Auf diese Weise lassen sich nicht nur zahlreiche Applikationen im Bereich der Datenanalyse und Prozessoptimierung realisieren, sondern auch sehr spezifische Aufgaben in Automatisierungsprojekten lösen. So können unter anderem Informationen aus unterschiedlichen Bussystemen einfach ausgelesen und modifiziert bzw. anwenderspezifische Protokolle in die Standardautomatisierung integriert werden. Damit übernimmt die SPS eine wichtige Brückenfunktion zwischen Automatisierung und IT: Als Edge Device ermöglicht sie es, die Vorteile einer Cloud mit den Stärken einer lokalen Lösung zu kombinieren und bringt das IIoT direkt in die Automatisierung.

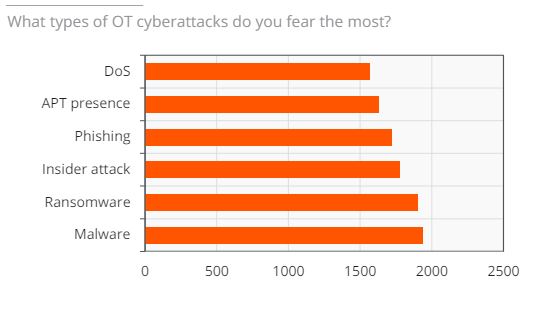

Die zunehmende Vernetzung von Automatisierung und IT sorgt für mehr Datentransparenz – hat aber auch eine Kehrseite: Es wächst die Gefahr von Angriffen und unbefugten Zugriffen. Um Systeme und Anlagen zu schützen, empfiehlt Siemens ein sogenanntes Defense-in-Depth-Konzept, das auf Anlagensicherheit, Netzwerksicherheit und Systemintegrität nach den Empfehlungen der ISA99 bzw. IEC62443 basiert. Dabei gehören zur Sicherheit der Gesamtanlage neben technischen auch organisatorische Maßnahmen wie Richtlinien und Prozesse sowie die Überwachung der Automatisierungsanlagen auf Anomalien, um Angriffe möglichst frühzeitig entdecken zu können. Die Netzwerksicherheit umfasst alle Maßnahmen, um unbefugte Zugriffe auf Automatisierungsnetze und das Mitlesen oder Verfälschen industrieller Kommunikation zu unterbinden. Zur Systemintegrität zählen schließlich alle Security-Maßnahmen, die dem Schutz der Automatisierungssysteme und Endgeräte dienen. Ein Teil davon ist eine passwortgeschützte SPS, die Authentifizierung der Kommunikationspartner und eine abgesicherte Kommunikation. Die aktuelle Firmware 2.8 der Simatic S7-1500 unterstützt zusätzlich den sicheren E-Mail-Versand mit Anhang. Das Defense-in-Depth-Konzept steigert einerseits den Aufwand für Angreifer, da mehrere abgestimmte Sicherheitsebenen überwunden werden müssen. Und selbst wenn eine einzelne Schwachstelle ausgenutzt werden kann, bleibt der Angriff entweder folgenlos oder wird in seinen Auswirkungen begrenzt, da dann andere Security-Maßnahmen greifen.