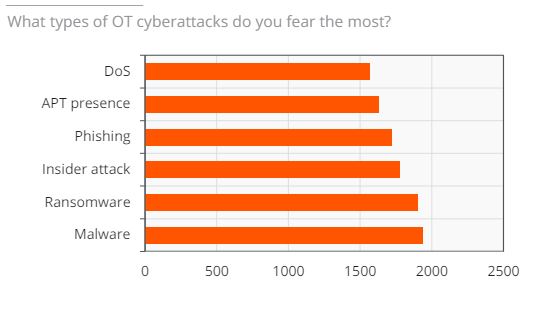

Kaspersky-Forscher haben bei Lazarus verstärkte Angriffsfähigkeiten auf Lieferketten identifiziert. Des Weiteren setzt die Advanced-Persistent-Threat(APT)-Gruppe nun das plattformübergreifende MATA-Framework für Cyberspionage-Ziele ein. Die APT-Gruppe steckt hinter groß angelegten Cyberspionage- und Ransomware-Kampagnen und wurde bei Angriffen auf die Verteidigungsindustrie und den Kryptowährungsmarkt gesichtet. Sie verfügen über eine Vielzahl fortschrittlicher Tools, die sie nun offenbar gegen neue Ziele einsetzen.

Im Juni 2021 beobachteten Kaspersky-Forscher, wie die Lazarus-Gruppe die Verteidigungsindustrie mit dem MATA-Malware-Framework, das auf drei Betriebssysteme – Windows, Linux und MacOS – abzielt, angriff. In der Vergangenheit wurde MATA genutzt, um verschiedene Branchen anzugreifen, etwa um Kundendatenbanken zu stehlen oder Ransomware zu verbreiten. Nun verwendet Lazarus MATA jedoch auch für Cyberspionagezwecke. Der Akteur nutzte eine Trojaner-Version einer Anwendung, von der bekannt ist, dass sie vom adressierten Opfer verwendet wird – ein typisches Lazarus-Merkmal. Es ist nicht das erste Mal, dass die Lazarus-Gruppe die Verteidigungsindustrie angreift: Ihre vorherige ThreatNeedle-Kampagne wurde Mitte 2020 auf ähnliche Weise durchgeführt.

Lazarus wurde auch hinsichtlich Angriffen auf Lieferketten mit einem aktualisierten DeathNote-Cluster identifiziert, der aus einer leicht aktualisierten Variante von BlindingCan besteht. Dabei handelt es sich um eine Malware, die zuvor von der US Cybersecurity and Infrastructure Security Agency (CISA) gemeldet wurde. Kaspersky-Forscher entdeckten Kampagnen, die auf einen südkoreanischen Think-Tank und einen Anbieter von IT-Überwachungslösungen abzielten. Im ersten Fall, den Kaspersky-Forscher entdeckten, entwickelte Lazarus eine Infektionskette, die von einer legitimen südkoreanischen Sicherheitssoftware ausging, indem eine schädliche Payload bereitgestellt wurde. Im zweiten Fall war das Ziel ein Unternehmen, das Asset-Monitoring-Lösungen in Lettland entwickelt, ein untypisches Opfer für Lazarus. Als Teil der Infektionskette verwendete Lazarus einen Downloader namens ‚Racket‘, der mit einem gestohlenen Zertifikat versehen war. Hierbei wurden anfällige Webserver kompromittiert und mehrere Skripte hochgeladen, um schädliche Dateien auf den erfolgreich angegriffenen Rechnern zu filtern und steuern.