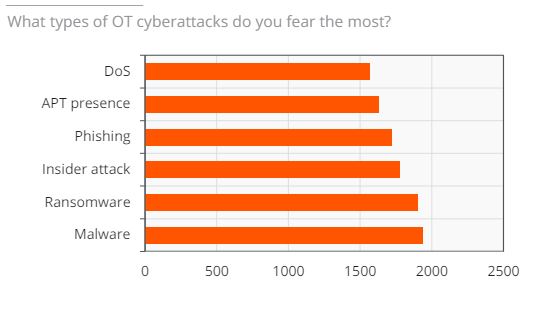

Intelligente Produktionsstätten basieren auf Vernetzung und Integration über alle Ebenen – vom IT- zum OT-Netzwerk und den vernetzten Maschinen (M2M). Der hohe Grad an Vernetzung und ein Fernzugriff von außen macht die Systeme jedoch anfällig für Angriffe: Malware, Manipulation, Sabotage, fehlerhafte Firmware-Updates und gefälschte Komponenten sind Beispiele für digitale Bedrohungen, die ganze Produktionslinien stoppen können. Unternehmen müssen sich daher auf Cyberattacken vorbereiten, um Anlageschäden oder Ausfallzeiten zu vermeiden und geistiges Eigentum zu schützen.

Standards für mehr Sicherheit

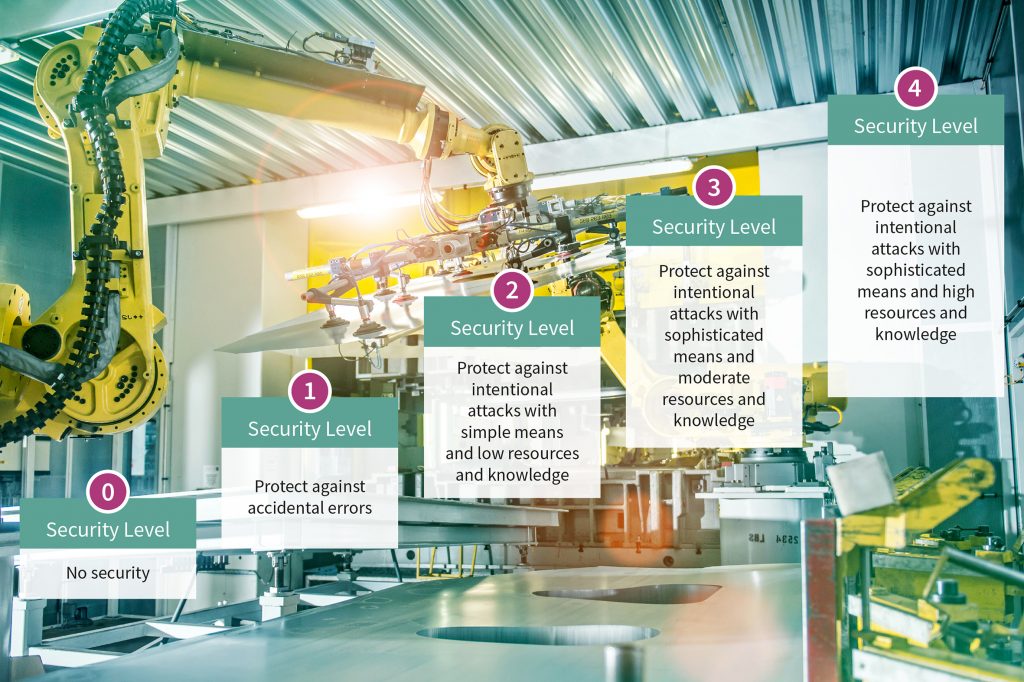

Die Branche hat reagiert und Standards geschaffen, die Endnutzer, Anlagenhersteller und Integratoren bei der Absicherung von Fertigungsanlagen und industriellen Netzen unterstützen. So wurde z.B. die IEC62443 von den ISA99- und IEC-Komitees als internationaler Branchenstandard für Sicherheit in der Industrie entwickelt. Ziel ist es, die Sicherheit, Verfügbarkeit, Integrität und Geheimhaltung von Daten der industriellen Komponenten und Systeme für Automatisierung und Industriesteuerung zu verbessern. Die Norm definiert fünf Security Level: von SL 0 (keine Sicherheit) bis SL 4 (resistent gegen Angriffe fremder Staaten). Für die zwei höchsten Sicherheitsstufen wird hardwarebasierte Sicherheit empfohlen, z.B. für die Geräteauthentifizierung oder das Speichern der privaten sowie kritischen symmetrischen Schlüssel. Dadurch lässt sich ein höherer Schutzgrad als mit rein softwarebasierten Lösungen erreichen. Denn der Chip kann sowohl logischen Angriffen aus dem Netz als auch physikalischen Angriffen auf das Gerät besser widerstehen. Typische Anwendungsfälle für hardwarebasierte Sicherheit in der industriellen Infrastruktur sind etwa Fernwartung oder Predictive Maintenance mit zugehörigem Monitoring, Diagnose und Services. Andere relevante Anwendungen finden sich im Erkennen von gefälschten Ersatzteilen, dem Schutz des geistigen Eigentums oder auch gesicherten Software Updates.

Digitale Identitäten und Software Updates

Sicherheitsmaßnahmen müssen die gesamte industrielle Infrastruktur einschließlich Komponenten wie SPS, IPC oder HMI, Gateways, Router und Server abdecken. Zu den häufigsten Angriffsszenarien auf industrielle Netzwerke gehören, neben gefälschten Geräte-IDs, auch das Abhören von Daten und Befehlen sowie aktive Angriffe, die versuchen, Datenpakete einzuspeisen und Operationen zu unterbrechen. Gesicherte digitale Identitäten von Maschinen sind daher die Grundlage für den Schutz des elektronischen Datenaustausches und den Aufbau einer sicheren Kommunikation. Die hierfür verwendeten geheimen Schlüssel müssen während des gesamten Lebenszyklus des Produkts angemessen geschützt werden. Sicherheits-Chips fungieren hier als Tresor und bieten den höchsten Schutz. Ein weiteres wichtiges Thema sind gesicherte Software-Updates, mit denen Schwachstellen beseitigt oder neue Funktionen hinzugefügt werden. Hierbei muss überprüft werden, auf welchem Gerät welche Software installiert werden darf, und ob es über die richtigen Lizenzen verfügt. Das System muss davor geschützt werden, dass Angreifer den Update-Mechanismus zur Installation von Schadsoftware verwenden. Es ist notwendig das Update so auszustatten, dass überprüfbar ist, ob das Update von einer vertrauenswürdigen Quelle stammt und zudem auf dem Kommunikationsweg nicht verändert wurde. Weiterhin sollten Updates auch verschlüsselt übertragen werden. Sicherheits-Chips übernehmen auch hier eine zentrale Funktion, weil sie Kryptographieschlüssel zum Entschlüsseln des Update-Pakets schützen.

Standardisierte Grundlage

Die hardwarebasierte Sicherheitslösung Trusted Platform Module (TPM) stellt eine zertifizierte und standardisierte Grundlage für gesicherte Komponenten und Computerplattformen dar. Herzstück ist ein Sicherheits-Chip, der von der Haupt-CPU getrennt ist, auf der die Anwendung ausgeführt wird. Sensible Schlüssel und andere kritische Daten sind im Chip geschützt abgelegt. Sicherheitsvorgänge führt das TPM auf seinen eigenen, geschützten Ressourcen aus. Daneben können Gerätehersteller durch den Einsatz von Sicherheitschips auch Kosten und Aufwand senken. Um die Geräte-ID und die geheimen Schlüssel einzufügen, müssen weder geschützte Fertigungsumgebungen eingerichtet, noch Herstellungsprozesse geändert werden. Um den speziellen Anforderungen der industriellen Fertigung gerecht zu werden, hat Infineon die Chiplösung Optiga TPM SLM 9670 entwickelt, welche die gesamte Infrastruktur von Industrieanwendungen wie Steuerungen, Mensch/Maschine-Schnittstellen, Gateways oder Server adressiert. Sie ist für einen Temperaturbereich von -40 bis +105°C ausgelegt und bietet eine Lebensdauer bis 20 Jahre, um den Entwicklungszyklen der Industrie gerecht zu werden. Wie alle TPMs basiert die Lösung auf dem herstellerneutralen, globalen Industriestandard der Trusted Computing Group (TCG). Sie unterstützt Betriebssysteme wie Microsoft Windows 10, Linux oder VxWorks. Um die Integration der Chiplösung in die Elektonik zu vereinfachen, steht eine breite Auswahl an Software als Open Source aber auch von kommerziellen Sicherheitsanbietern zur Verfügung.