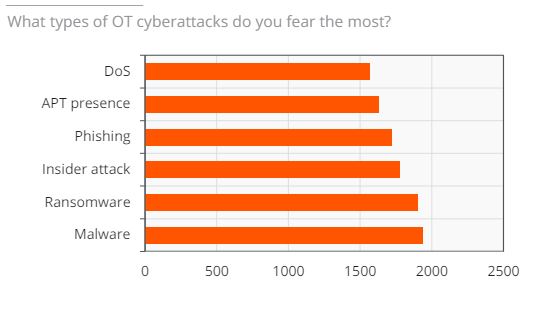

Auf rund 103 Milliarden Euro schätzt der Digitalverband Bitkom die Schäden, die deutsche Unternehmen durch Cyber-Angriffe im letzten Jahr verzeichneten. Mehr als ein Fünftel der Firmen war von Datenspionage betroffen. In 17 Prozent der Unternehmen sabotierten Angreifer Produktionsanlagen und Informationssysteme. Zu vergleichbaren Ergebnissen kommt der VDMA in der Studie Cyber-Risiken im Maschinen- und Anlagenbau von 2019. Demnach führten bei der Hälfte der Unternehmen Cyber-Attacken zu finanziellen Schäden. Als Ursache dafür werden zum einen Produktionsausfälle angeführt, zum anderen waren bei fast einem Drittel der Unternehmen Hacker-Angriffe dafür verantwortlich. Mithilfe von Erpresser-Software (Ransomware) die Daten auf IT- und OT-Systemen zu verschlüsseln und erst nach Zahlung eines Lösegelds wieder freizugeben – oder auch nicht. Hierbei kann es im schlimmsten Falle dazu kommen, dass die Produktion der betroffenen Firma wochenlang stillsteht und somit enorme finanzielle Schäden entstehen. Für staatliche motivierte Hacker und Cyber-Kriminelle sind Industrial Networks, Industrial Control Systems (ICS) und OT-Umgebungen lukrative Ziele. So können Angreifer Produktionsdaten, die sie bei ihren digitalen Raubzügen erbeuten, vor allem im Dark Web zu Geld machen. Denn für Mitbewerber sind solche Informationen durchaus von Interesse. Sie können beispielsweise Rückschlüsse auf Produktionstechnologien sowie die Art und Zahl der produzierten Güter ziehen.

I4.0 und IoT machen Angriffe einfacher

Angreifer profitieren bei ihren Aktionen davon, dass Ansätze wie Industrie 4.0 und das Internet of Things die Grenzen zwischen Büronetzwerken (IT) und OT aufgeweicht haben. Doch nur dadurch lassen sich Konzepte wie Predictive Maintenance und das Monitoring sämtlicher Produktionsprozesse in Echtzeit umsetzen. Bei der vorausschauenden Wartung erfassen Sensoren an Maschinen Daten und geben diese an Edge Devices oder Edge Data Center weiter, die in der Nähe der Anlagen platziert sind. Diese Devices führen eine Vorverarbeitung der Daten durch und übermitteln sie an IT-Systeme externer Rechenzentren, wie z.B.das Data Center des Maschinenherstellers. Dort erfolgt dann eine detaillierte Auswertung der Informationen. Mittlerweile kommen bei solchen Analysen verstärkt Big Data & Analytics-Anwendungen sowie IoT-Plattformen zum Zuge, die über eine Public Cloud bereitgestellt werden. Dies liefert Cyber-Kriminellen und Saboteuren unterschiedliche Angriffspunkte, um Zugriff auf Steuerungssysteme und Maschinen zu erhalten: direkt über den Ursprung beim Maschinenhersteller, das Netzwerk des Industrieunternehmens oder die Cloud-Provider. Hinzu kommt, dass die Absicherung von OT-Umgebungen keine triviale Aufgabe ist. Ein Grund ist, dass solche Komponenten mit dem Ziel entwickelt wurden, eine hohe Verfügbarkeit und Betriebszeit zu gewährleisten. Dem Schutz vor Cyber-Attacken wurde nie wirklich eine hohe Priorität beigemessen. Zudem ist ein beträchtlicher Teil dieser Systeme bereits seit zehn und mehr Jahren im Einsatz, also einer Zeit, in der Technologien wie Industrie 4.0 und IoT noch in den Kinderschuhen steckten. Daher weisen die Software und Übertragungsprotokolle von Steuerungen und anderen OT-Komponenten häufig Schwachstellen auf, die sich nur mit einem beträchtlichen Aufwand – im schlimmsten Fall sogar gar nicht mehr – beseitigen lassen. Das gilt beispielsweise für Systeme, die auf veralteten Betriebssystem-Versionen basieren, etwa der Windows-XP-Version für Embedded Systems.

Schutzmaßnahmen

Doch trotz dieser Herausforderungen ist es durchaus möglich, OT-Umgebungen und ICS wirkungsvoll vor Cyber-Angriffen zu schützen, ohne über eine umständliche Komplettumstellung auf andere Systeme nachzudenken. Dabei kommen mehrere Ansätze in Betracht, die u.a. bereits zur Absicherung von Verwaltungs- und Office-Netzwerken genutzt werden. Dazu zählt der Einsatz von komplexen Passwörtern und Identity and Access Management(IAM)-Tools. Dies stellt sicher, dass nur befugte Mitarbeiter Zugang zu solchen Netzwerken und Systemen erhalten. Zu den wichtigsten Abwehrmaßnahmen zählt, nur denjenigen Anwendungen – aber auch Anwendern – Zugang zu Steuerungssystemen und Industrial Network-Komponenten zu gewähren, die explizit dazu autorisiert wurden. Umsetzen lässt sich dies mithilfe von Sicherheitslösungen für Embedded-Systeme in Verbindung mit einem „Whitelisting“. Das ist eine Aufstellung von Applikationen, die auf den Embedded-Systemen ausgeführt werden dürfen. Programme, die sich nicht auf dieser Liste finden, werden blockiert. Ein Vorteil von Whitelisting ist, dass sich dadurch auch Zero-Day-Attacken unterbinden lassen. Das sind Cyber-Angriffe, bei denen Hacker Schwachstellen in Programmen ausnutzen, die noch nicht bekannt sind oder innerhalb einer OT-Landschaft nicht gefixt werden können.

Monitoring in Echtzeit

Eine weitere Abwehrmaßnahme ist der Einsatz von IT-Security-Plattformen, die Netzwerke und Systeme in Produktionsumgebungen kontinuierlich auf verdächtige Aktivitäten hin untersuchen. Ein solches Monitoring übernehmen Security Information and Event Management (SIEM)-Lösungen. Diese Tools sind in der Lage, sowohl IT- als auch OT-Umgebungen von Industrieunternehmen zu überwachen. Sobald sie verdächtige Aktivitäten identifizieren, alarmieren sie die IT-Security-Verantwortlichen, so dass diese darauf mit angemessenen Maßnahmen reagieren können. Zusätzlich zu den SIEM-Tools ist die Implementierung von Data Loss Prevention (DLP)-Lösungen sinnvoll, welche Hardware und Software kontrollieren. Über sie kann z.B. die Verwendung bestimmter Anwendungen eingeschränkt werden. Darüber hinaus machen sie ebenfalls auf unerlaubte Programme oder Hardware und die Exfiltration von Daten aufmerksam. Mit einer solchen Lösung ist es möglich die Brücke zwischen physischer und digitaler Welt zu schlagen und Industrie- und Büronetze vor Cyber-Angriffen als auch den Aktivitäten von illoyalen eigenen Mitarbeitern („Insidern“) zu schützen. Das Monitoring erfolgt in Echtzeit, sodass Gefahren umgehend erkannt werden. Das ist notwendig, um den Schaden durch Angriffe auf ein Minimum zu reduzieren.