Die Anhebung der Leistungs- und Kapazitätsanforderungen ermöglicht einige wichtige Veränderungen bei der Nutzung von 5G-Netzen durch Unternehmen. So gab es eine explosionsartige Zunahme der Vielfalt und des Volumens vernetzter Geräte, da es immer mehr kostengünstige IoT-Sensoren und andere Hardware mit geringer Leistung gibt. Und all diese neuen Geräte definieren wiederum neu (und sorgen oft für Verwirrung), was als normales Netzwerkverkehrsmuster zu betrachten ist.

Es überrascht nicht, dass Cloud- und Edge-Umgebungen auch eine wichtige Rolle dabei spielen, wie Unternehmen ihre 5G-Netzwerkfunktionen nutzen. Von IoT und künstlicher Intelligenz bis hin zu Cloud-nativen, Microservices-basierten Anwendungen – 5G kommt genau zum richtigen Zeitpunkt, um diesen Wechsel zu hochgradig verteilten Anwendungsarchitekturen und Datenquellen zu erleichtern.

Eine sich erweiternde Angriffsfläche

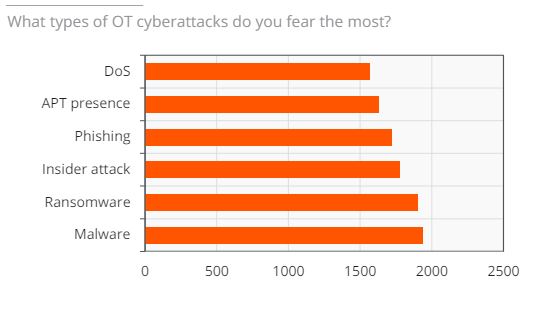

Wie zu erwarten, gibt es einige große Herausforderungen bei der Sicherung von 5G-Netzwerken: Hochgradig verteilte Cloud- und Edge-Umgebungen sowie die Verbreitung von IoT- und benutzereigenen Geräten führen zu mehr Bedrohungsvektoren und viel größeren Angriffsflächen. Angreifer zielen auch eher auf die Anwendungsebene eines 5G-Netzwerks ab, anstatt sich hauptsächlich auf die Internet-Peering-Schnittstellen eines Mobilfunknetzes zu konzentrieren. Dies führt zu einer 5G-Sicherheitsumgebung, in der sich Bedrohungen schneller entwickeln, sich schneller bewegen, mehr Gelegenheiten für Angriffe erhalten und potenziell mehr Schaden anrichten können. Wenn 5G-Sicherheit für einen Netzbetreiber und seine Unternehmenskunden noch kein Thema ist, ist es höchste Zeit, damit anzufangen.

5G-Sicherheit mit Network Slicing

Auf dem Mobile World Congress in Los Angeles im Oktober 2021 haben IBM und Palo Alto zusammen mit Spirent ihre erste gemeinsame Lösung vorgestellt: 5G Network Slicing mit Validierung, Sicherheitsorchestrierung sowie Funktionen zur Erkennung von und Reaktion auf Bedrohungen. Die Demo zeigte, wie die gemeinsame Sicherheitslösung es 5G-Netzbetreibern ermöglichen könnte, drei wichtige Aufgaben zu erfüllen:

- Bereitstellung eines Netzabschnitts mit integrierten Sicherheitskontrollen

- Testen der Netzwerkscheibe mit einer End-to-End-Validierung vor dem Produktionseinsatz mit Spirent-Testtechnologie

- Schutz des Netzwerk-Slice vor Angriffen

5G-Sicherheitsautomatisierung

Die Entwicklung von Mobilfunknetzen hat sich lange Zeit darauf konzentriert, schneller zu werden und sich in Richtung verteilter und abstrahierter Netzwerkarchitekturen zu bewegen. Das Ergebnis ist bemerkenswert: Netzwerke, die massiv skalierbar, extrem anpassungsfähig und äußerst widerstandsfähig sind. Moderne Netze sind aber auch unglaublich dynamisch und komplex. Es ist unmöglich, sie zu verwalten oder eine moderne dienstbasierte Architektur zu implementieren, ohne auch die für die Verwaltung und Wartung erforderlichen Automatisierungstools zu implementieren.