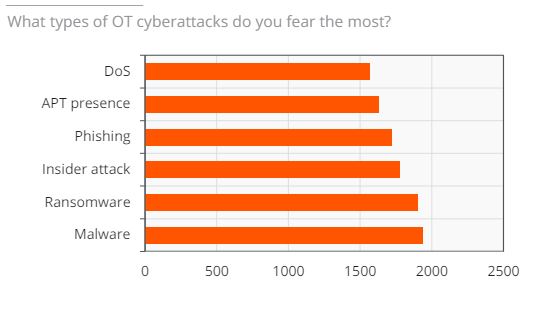

Im ‚Allianz Risk Barometer 2022‘ stehen Cybervorfälle auf Platz 1 der größten globalen Geschäftsrisiken. Cybergefahren übertreffen damit Covid-19 und die Unterbrechung von Lieferketten. In Zukunft führt die zunehmende Digitalisierung zu neuen Gefahren, gegen die sich Unternehmen und Organisationen im Jahr 2022 entsprechend wappnen müssen. Security-Anbieter Carmao zeigt auf, auf welche Cybervorfälle Unternehmen vorbereitet sein sollten – dabei spielt auch künstliche Intelligenz eine Rolle.