Wo früher die Produktion noch als Insel innerhalb der Unternehmen zu verstehen war, sind viele Fertigungsmaschinen heute an das Internet angebunden. Somit sind sie theoretisch von jedem Punkt der Erde erreichbar. Das bietet Vorteile, andererseits müssen Unternehmer ihre Fertigung nun nicht mehr nur gegen physische Schäden absichern.

Nicht nur im Perimeter sichern

Hier denken viele – abgesehen vom physischen Schutz des Gebäudes – an die unmittelbare Absicherung des Perimeters, über Firewalls, aber auch über die Absicherung von Nutzerkonten. Alle diese Maßnahmen haben ihre Berechtigung. Nur wird oft übersehen, dass auch ohne ein Eindringen von Cyberkriminellen in die eigene Unternehmens-IT ein beträchtliches Risiko besteht, wenn etwa externe Cloud-Dienstleister mit der Produktions-IT verbunden sind.

Ausspähen und Missbrauch

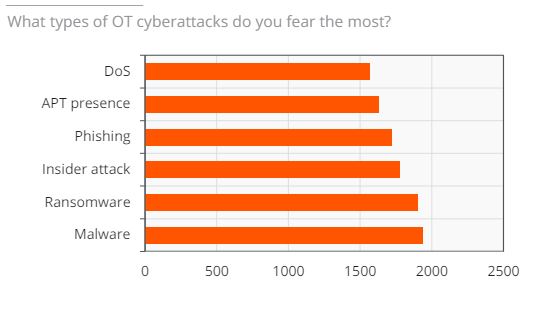

Aus der Auswertung von Daten, die bei der Herstellung anfallen, könnten Wettbewerber Rückschlüsse auf die Fertigungsergebnisse ziehen. Es besteht also das Risiko der Ausspähung – das wäre ein aktiver Prozess von Cyberkriminellen. Das Datenleck könnte aber auch unbeabsichtigt durch nicht ausreichend abgesicherte Systeme seitens des Cloud-Anbieters entstehen. Allerdings können Informationen nicht nur auf der Seite des Service-Providers abhandenkommen, sondern schon auf dem Weg dorthin, indem die Datenübertragung abgegriffen wird. Daneben kann das werkseigene Industrial Internet of Things (IIoT) auch von Angreifern missbraucht werden, um Bitcoins zu schürfen oder eine Distributed-Denial-of-Service-Attacke (DDoS-Attacke) auf ein anderes Unternehmen auszuführen. Dabei werden IoT-Devices gekapert und als Angriffsplattform verwendet. Durch die Generierung und Anonymisierung von Log-File-Daten für Maschinen kann ein entsprechender Schutz erreicht werden. Deep-Learning-Ansätze helfen außerdem bei der Suche nach anormalem Verhalten.

Sabotage

Ein zweites Bedrohungsszenario ist, wenn Produktionsdaten nicht nur ausgelesen, sondern manipuliert werden. Dieses Risiko der Sabotage ist ernst zu nehmen. Allein im Jahr 2019 waren nach der Bitkom-Studie ‚Spionage, Sabotage und Datendiebstahl – Wirtschaftsschutz in der Industrie‘ 28 Prozent der befragten Industrieunternehmen Opfer digitaler Sabotage von Informations- und Produktionssystemen oder Betriebsabläufen. Falsche Werte, die aus abgeschlossenen Produktionsschritten in die nächste Etappe geliefert werden, können nicht nur die gefertigten Produkte beeinträchtigen, sondern auch die Produktionslinie selbst schädigen. Ein Cloud-Service ist meist mit einer Black Box vergleichbar – was in ihm geschieht, entzieht sich den Blicken des Anwenders. Der Dienstleister verfügt in aller Regel über Rechte, sich auch Einblick in die gespeicherten Daten zu verschaffen. Einige schließen dies kategorisch aus – technisch machbar ist es dennoch. Wie können sich produzierende Unternehmen also gegen die Risiken des Datenverlusts absichern?

Ohne Verschlüsselung keine Sicherheit

Das Fundament zur Absicherung von in der Cloud gespeicherten Daten ist ihre wirksame Verschlüsselung. Selbst wenn Daten gestohlen werden, kann man mit der richtigen Verschlüsselung verhindern, dass Angreifer die gestohlenen Daten nutzen können. Obwohl diese Methode eine sehr gute Absicherung von vertraulichen Daten darstellt, wird sie in der Praxis manchmal ungenügend umgesetzt. Denn eine Sicherheitsstrategie, die besonders auf Verschlüsselung baut, muss diesen Prozess so flüssig und integriert wie möglich gestalten. Sind die Sicherheitsmaßnahmen zu kompliziert, werden sie womöglich nicht durchgeführt. Und was für den Umgang mit sensiblen Daten in einer klassischen Arbeitsumgebung zutrifft, gilt besonders für das Internet of Things in der Produktion. Hier halten manuelle Zwischenschritte den Informationsfluss auf – daher sollte die Verschlüsselung automatisiert geschehen.

Integriert und automatisiert

Ein vielversprechender Ansatz ist, die Verschlüsselung im Hintergrund ablaufen zu lassen, direkt bevor die Daten die Produktionsstätte verlassen. Hierzu verschlüsselt und tokenisiert ein Gateway die anfallenden Daten in Echtzeit, bevor sie in der Cloud weiterverarbeitet werden. Der Benutzer bzw. die Devices bemerken dabei keinen Unterschied. Wahlweise können einzelne, weniger sensible Daten im Klartext bleiben. Das kann interessant sein, wenn es sich um viele Einzeldaten handelt, die von dritter Seite nicht zugeordnet werden können und ihre Verschlüsselung zu viel Rechenkapazität verbrauchen würde, oder wenn es sich um Nutzdaten handelt, welche in der Cloud für Kalkulationen verarbeitet werden müssen. Das System kontrolliert außerdem, nach welchen Parametern Ersatzwerte erstellt werden.

Vendor Lock-In vermeiden

Produktionsverantwortliche sollten darauf achten, dabei ihre Unabhängigkeit sowohl vom Hersteller der Gateways als auch vom Cloud-Dienstleister zu wahren und Templates vollkommen eigenständig ändern zu können. Selbstverständlich ist es notwendig, dass Verschlüsselungs-Gateways sehr flexibel sind und sich an die Schnittstellen der eigenen Produktionsumgebung anpassen lassen. Nicht zuletzt muss bei der Auswahl eines Verschlüsselungs-Gateways darauf geachtet werden, dass bestehende Workflows weder von der Einführung der Lösung noch im laufenden Betrieb gestört werden. Ein Gateway sollte außerdem keine Client- und Serveranpassung erfordern, sondern als Proxy auf Netzwerkebene fungieren. Die Anpassung der IoT-Geräte sollte auf jeden Fall vermieden werden. Außerdem ist die ständige Überprüfbarkeit der von ihm gebotenen Sicherheit quasi obligatorisch. Für die Flexibilität der Datendefinition ist ferner ein Template-Konzept ratsam. Die Auswahl der Daten, die zu verschlüsseln, pseudonymisieren, anonymisieren oder im Klartext belassen werden können, muss von der Software definiert werden können. Ebenso ist darauf zu achten, dass das System auch bei schnell wechselnder Datenlast gut skaliert. Nicht zuletzt sollte das Deployment in beliebigen virtuellen Umgebungen möglich sein. Die Integration des Gateways kann nahe an der Produktionsstätte stattfinden. Dies hat den Vorteil, dass nur der Inhaber der Daten Zugriff auf den Klartext-Inhalt besitzt.

Zeit zu handeln

Da im Produktionsumfeld viele Digitalisierungsprojekte geplant sind, sollten sich Entscheider bereits jetzt mit der Frage der effizienten Verschlüsselung sensibler Daten befassen. Die Zeit der Anbindung von Produktionsanlagen über Festnetznummern, die durch den Telekommunikationsdienstleister abgesichert wurde, sind jedenfalls vorbei.