Mit der Verfügbarkeit der Profinet-over-TSN-Spezifikation V2.4 MU3 haben Integratoren für Hardware und Software eine stabile Basis.

Mit der Verfügbarkeit der Profinet-over-TSN-Spezifikation V2.4 MU3 haben Integratoren für Hardware und Software eine stabile Basis.

Moxa kündigt die Einführung seiner industriellen Ethernet-Switches der nächsten Generation an, der Serie EDS-4000/G4000.

Die FDT Group stellt Unified Environment (UE) und Entwickler-Tools vor, die auf dem neuen FDT-3.0-Standard basieren, um die nächste Generation von Industrial-Device-Management-Systemen und Gerätelösungen für Field-to-Cloud-IT/OT-Datenharmonisierung, Analytik, Services und Mobilität zu unterstützen, die auf benutzergesteuerten Anforderungen für die intelligente Fertigung basieren.

Diebstahl, Spionage und Sabotage können jedes Unternehmen treffen und zu einer existenziellen Gefahr werden.

Proofpoint und das Ponemon Institute haben heute die Ergebnisse einer neuen Studie über die Kosten von Phishing veröffentlicht.

Bei wem sehen deutsche Internet-User die Verantwortung, wenn es um die Sicherheit ihrer Daten geht? Wie gut kennen sich IT-Entscheider mit modernen passwortfreien Login-Lösungen aus? Wo besteht in Unternehmen Verbesserungsbedarf hinsichtlich der IT-Sicherheit? Antworten unter anderem auf diese Fragen gibt Nevis mit dem veröffentlichten Sicherheitsbarometer 2021. Darin fasst der Entwickler von Sicherheitslösungen die Ergebnisse seiner Studie zu den Themen IT-Sicherheit und Login-Präferenzen unter Nutzern und IT-Entscheidern zusammen. Zudem gibt Nevis Hinweise, wie Unternehmen ihre eigenen sowie die Daten der User besser schützen und sich gleichzeitig Wettbewerbsvorteile sichern können.

Schon seit Jahren ist zu beobachten, dass die Bedrohung durch Cyberkriminelle kontinuierlich zunimmt.

Industrial IoT, das industrielle Internet der Dinge, mit dem die Vernetzung von Maschinen, Produktionsanlagen und Gebäuden ermöglicht wird, ist aktuell durch fünf relevante Themen geprägt. Die Unternehmensberatung MM1 gibt einen Überblick über die aktuell prägendsten Technologietrends im industriellen Umfeld.

Der neue Datenrisiko-Report für den Gesundheitssektor von Varonis Systems zeigt ein hohes Ausmaß an Exposition interner und sensibler Dateien in Krankenhäusern, Biotech- und Pharmaunternehmen. So hat jeder Mitarbeiter durchschnittlich Zugriff auf knapp 11Mio. Dateien, was knapp 20 Prozent des gesamten Datenbestands entspricht. Besonders kritisch: Im Durchschnitt sind 12 Prozent der sensiblen Daten, wie Forschungsergebnisse, geistiges Eigentum und Gesundheitsdaten, für jeden Mitarbeiter zugänglich. In kleineren Krankenhäusern und Unternehmen (bis 500 Mitarbeiter) beträgt dieser Wert sogar 22 Prozent. Für den Report wurden rund 3Mrd. Dateien im Rahmen von Datenrisikobewertungen bei 58 Healthcare-Unternehmen weltweit (unter anderem in den USA, Deutschland, Frankreich und UK) analysiert.

Durch die Etablierung des Industrial Internet of Things (IIoT) als Schlüsseltechnologie der vierten industriellen Revolution rücken von Maschinen und Komponenten erzeugte Daten immer stärker in den Fokus von Unternehmen. Doch wie finden die Daten ihren Weg vom Gerät, das Daten erzeugt, zum Ort der Analyse? Dieser Frage widmet sich der folgende Beitrag und beleuchtet die gängigsten Kommunikationsstandards.

Alle Helmholz Gateways verfolgen den Easy-to-use Ansatz und funktionieren ohne weitere Softwaretools.

Von der Kommunikation mit Hologrammen bis zu ferngesteuerten Operationen – die nächste Mobilfunkgeneration 6G soll zahlreiche Hightech-Anwendungen möglich machen. An der Technischen Universität München (TUM) startet nun ein Großprojekt, das die wichtigsten Grundlagen für den neuen Standard legen will. Projektleiter Prof. Wolfgang Kellerer erklärt im Interview, wie 6G zum intelligentesten Mobilfunknetz wird, wann Deutschland eine führende Rolle einnehmen könnte und warum es in der Forschung weniger um Geschwindigkeitsrekorde, als vielmehr um eine Sicherheit von 99,999999999 Prozent geht.

Bedrohungen der Software-Lieferkette und anhaltende Ransomware-Angriffe erhöhen die Anforderungen an die Cybersicherheit von Unternehmen.

Home-Office in der Corona-Pandemie und neuer Malware-Technologien haben 2020 zu einem sprunghaften Anstieg beim Handel mit kompromittierten bzw. gehackten Fernzugriffen (Remote Access) geführt.

Die Gefahr, zum Opfer von Cyberangriffen zu werden, ist aus Sicht vieler Unternehmen im vergangenen Jahr gestiegen.

Die Universität von Udine ist eine italienische Hochschule mit höchsten Forschungs- und Bildungsstandards. Auch über den akademischen Rahmen hinaus setzt die Universität auf moderne und smarte Lösungen: Das Gebäudemanagement erfolgt über eine sichere IoT-Plattform. Die elektrischen und thermischen Systeme, die Zugangskontrolle sowie die Videoüberwachung lassen sich damit zentral verwalten und sind dank eines ganzheitlichen IT-Sicherheitskonzepts vor Cyberangriffen geschützt.

Rund ein Viertel der Maschinen- und Anlagenbauer berichtet von signifikanten Cybersicherheitsvorfällen in den vergangenen zwei Jahren.

Mit der Exposure-Management-Plattform Tenable One for OT/IoT von Tenable erhalten Anwender einen lückenloser Überblick über IT-, OT- und IoT-Assets und ermöglicht es Security-Verantwortlichen so, sich ein klares Bild von der tatsächlichen Angriffsfläche zu machen.

Die weltweiten Spannungen und die zunehmende Anzahl an Cyberangriffen beunruhigt insbesondere die CEOs in Deutschland: 42% sehen ihr Unternehmen in den nächsten zwölf Monaten sehr stark durch Cyberrisiken gefährdet.

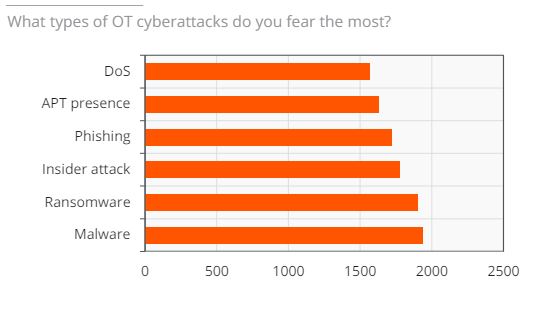

Ein neuer Bericht über den Stand der OT-Sicherheit von ABI Research und Palo Alto Networks hat ergeben, dass im vergangenen Jahr eines von vier Industrieunternehmen seinen Betrieb aufgrund eines Cyberangriffs vorübergehend stilllegen musste.

Um die Cybersicherheit in Open-Source-Systemen zu erhöhen und ihre Unterstützung des Cyber Resilience Act (CRA) der Europäischen Union zu demonstrieren, haben eine Reihe von Organisationen eine gemeinsame Initiative angekündigt.

Smartphone und Tablet benötigen keinen Cyberschutz? Diese Annahme sollte gründlich überdacht werden.

Der Informationskrieg, Sabotage und Spionage wird auch im Cyberspace ausgetragen.

Im Rahmen einer strategischen Partnerschaft wollen die Unternehmen Autocrypt und MicroNova Testlösungen im Bereich der automobilen Cybersicherheit entwickeln.

Cybersicherheitsforschende können Datenschutzvorschriften oft nicht befolgen, da sie vor Beginn einer Forschungsaktivität nicht wissen, ob und welche personenbezogenen Daten sie genau verarbeiten werden.

Am 20. März 2024 veranstaltet Wibu-Systems einen Informationstag zum Thema IT-Security in der Fertigung.

Nach etwa zwei Jahren Ermittlungsarbeit haben internationale Strafverfolgungsbehörden erfolgreich gegen die Ransomware-Bande Blackcat/ALPHV interveniert.

Wie können Unternehmen die Sicherheit in dezentralen und cloudbasierten Umgebungen sicherstellen?